はじめに

くどうです。

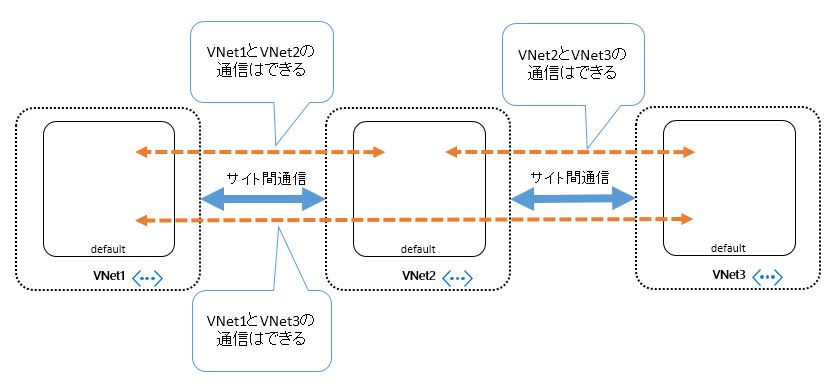

前回は、VNET間接続のことを書きました。その中では、デイジーチェーン(数珠つなぎ)は出来ないと記載しています。

https://level69.net/archives/24093

これは、接続の種類として、VNET対VNETを選択した場合になります。

Azureは便利なもので、VNET間での接続の種類に「 サイト対サイト 」が選択できます。IPSecによる接続になります。

本投稿とは違いますが、サイト対サイトでの接続は、異なるサブスクリプションでも行えます。

やりたいことは下記のようにデイジーチェーン(数珠つなぎ)で通信が行えるようにすることです。

「 サイト対サイト 」による接続には以下の作業が必要となります。

・仮想ネットワークゲートウェイの作成

・ローカルネットワークゲートウェイの作成

・サイト対サイトによる接続の作成

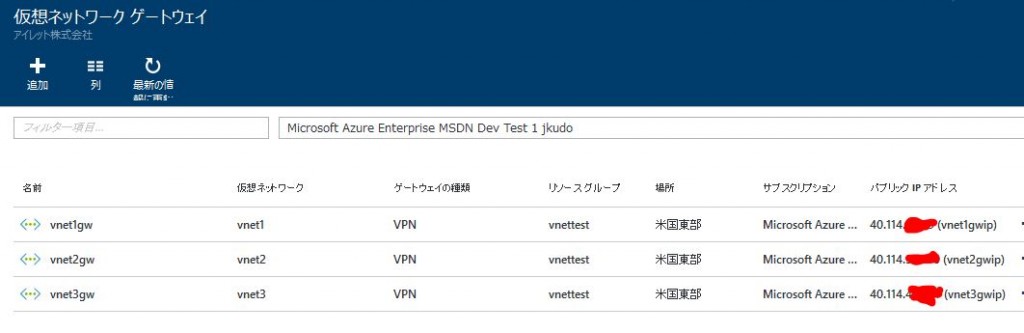

仮想ネットワークゲートウェイの作成

これは前回の投稿で書いているのでした参考。

https://level69.net/archives/24093

ローカルネットワークゲートウェイの作成

事前に各VNETの仮想ネットワークゲートウェイのパブリックIPを確認しておきます。

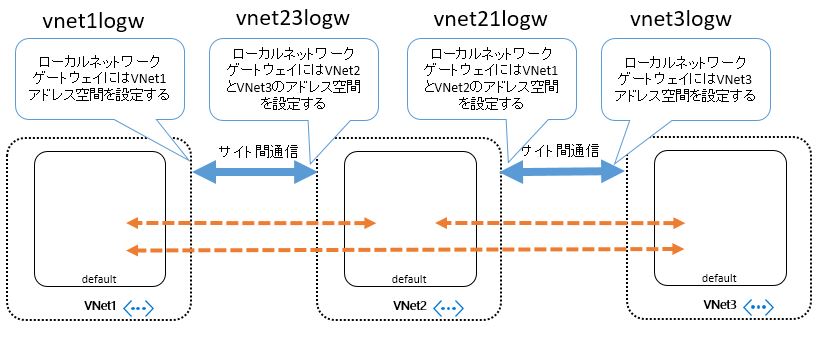

次にローカルネットワークゲートウェイを作成するときの設定で、デイジーチェーンで通信が行うためのポイントがあります。

ローカルネットワークゲートウェイは4つ作成します。

・vnet1logw(VNET2からVNET1に接続するゲートウェイ)

・vnet23logw(VNET1からVNET2に接続するゲートウェイ)

・vnet21logw(VNET3からVNET2に接続するゲートウェイ)

・vnet3logw(VNET2からVNET3に接続するゲートウェイ)

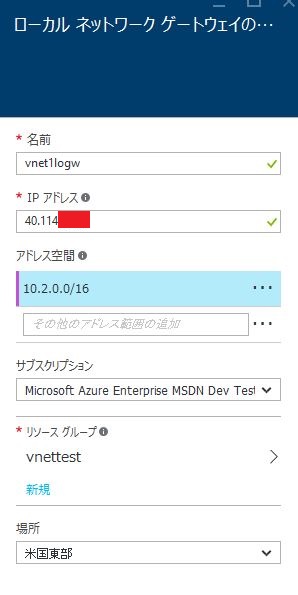

vnet1logw(VNET2からVNET1に接続するゲートウェイ)を作成します。

名前を入力し、IPアドレスにはVNET1の仮想ネットワークゲートウェイのパブリックIPを入力します。

アドレス空間にはVNET1のアドレス空間を指定します。

vnet23logw(VNET1からVNET2に接続するゲートウェイ)を作成します。

名前を入力し、IPアドレスにはVNET2の仮想ネットワークゲートウェイのパブリックIPを入力します。

アドレス空間にはVNET2とVNET3のアドレス空間を指定します。

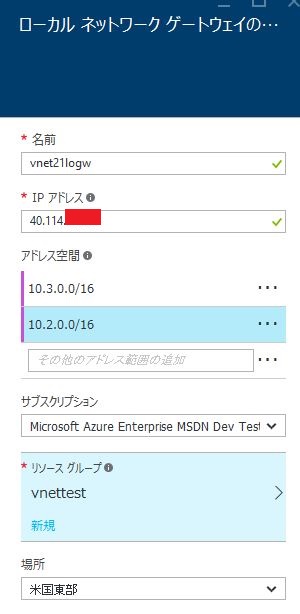

vnet21logw(VNET3からVNET2に接続するゲートウェイ)を作成します。

名前を入力し、IPアドレスにはVNET2の仮想ネットワークゲートウェイのパブリックIPを入力します。

アドレス空間にはVNET2とVNET1のアドレス空間を指定します。

vnet3logw(VNET2からVNET3に接続するゲートウェイ)を作成します。

名前を入力し、IPアドレスにはVNET3の仮想ネットワークゲートウェイのパブリックIPを入力します。

アドレス空間にはVNET3のアドレス空間を指定します。

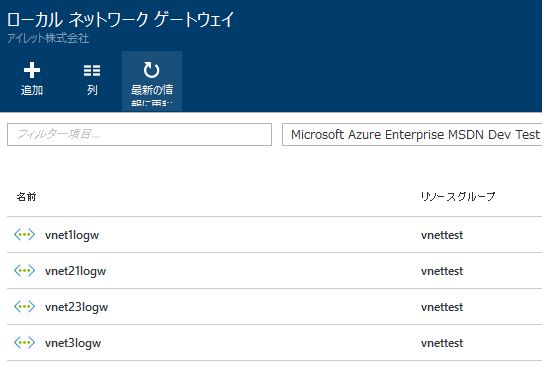

作成されたことを確認します。

サイト対サイトによる接続の作成

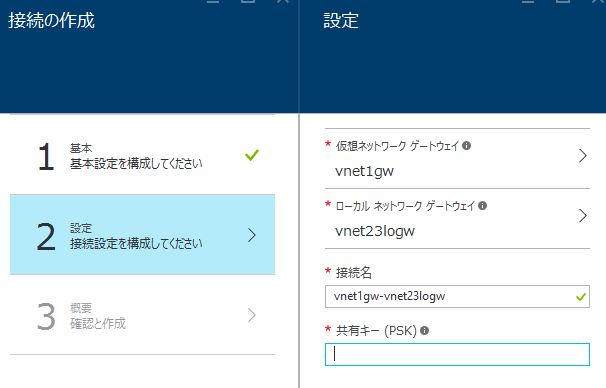

まず、VNET1からVNET2への接続を作成します。

接続の種類は、「サイト対サイト(IPSec)」を指定します。

仮想ネットワークゲートウェイにはVNET1のゲートウェイを指定します。

ローカルネットワークゲートウェイには、vnet23logw(VNET1からVNET2に接続するゲートウェイ)を指定します。

接続名は自動に入力されます。

共有キーを設定します。

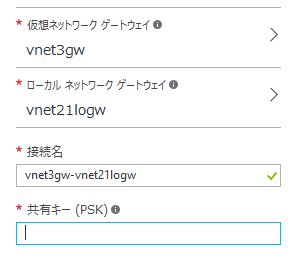

次に、対向となるVNET2からVNET1への接続を作成します。

仮想ネットワークゲートウェイにはVNET2のゲートウェイを指定します。

ローカルネットワークゲートウェイには、vnet1logw(VNET2からVNET1に接続するゲートウェイ)を指定します。

接続名は自動に入力されます。

共有キーを設定します。

同様に、VNET2からVNET3の接続、VNET3からVNET2の接続を作成します。

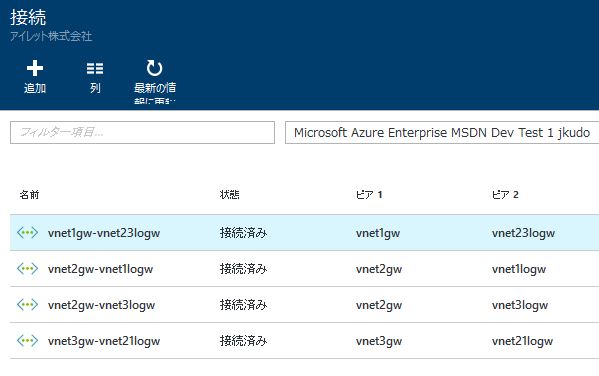

接続が作成されたか確認します。

確認

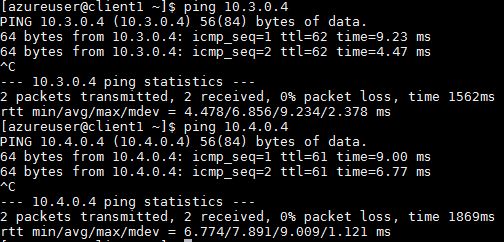

VNET1からVNET2およびVNET3への疎通確認

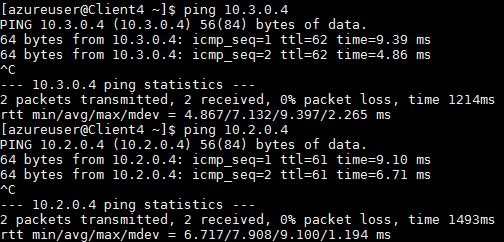

VNET3からVNET2およびVNET1への疎通確認

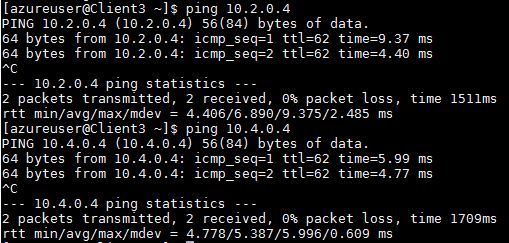

VNET2からVNET1およびVNET3への疎通確認

問題なく通信が行えていることを確認できました。

まとめ

AzureではVNET間をデイジーチェーン(数珠つなぎ)で通信が行えるように設定できます。これはAWS VPC Peeringにはできないことの一つです。

デイジーチェーンでの通信が行えることで柔軟なネットワーク設計が行えます。特にオンプレからの移行など必要に応じて使い分けができ便利です。

レスポンスに関しても、VNET対VNETとさほど変わらないような気がします。

また、サイト対サイトは異なるサブスクリプションでのVNET接続や、オンプレとの接続、クラシックの仮想ネットワークとの接続にも利用できます。

VNET間の接続には2種類あることと、特性は覚えておくとよいかと思います。

ではでは