はじめに

プライベートエンドポイントを設定したApp Serviceは通常は外部からの接続が拒否されます。

構成

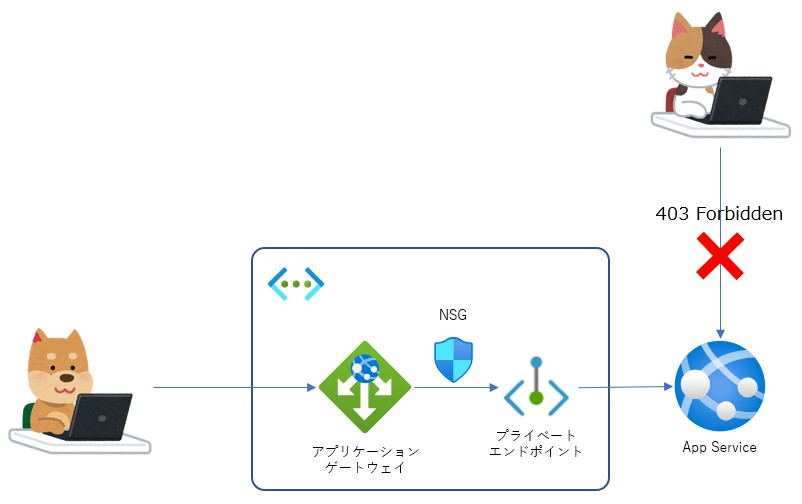

構成はプライベートエンドポイントが設定されたApp Serviceをバックエンドプールに設定された、アプリケーションゲートウェイを設置します。

これでプライベートエンドポイント経由で接続が行えるようになります。

実際にアクセスログを確認するとプライベートIPアドレスになっていることがわかります。

2022-08-25 17:19:50 WEBAPP1289367 GET / X-ARR-LOG-ID=b888b0ec-4d68-478b-8ace-ea8f143ca420 443 - 10.2.2.5 Mozilla/5.0+(Windows+NT+10.0;+Win64;+x64)+AppleWebKit/537.36+(KHTML,+like+Gecko)+Chrome/104.0.0.0+Safari/537.36 - - webapp1289367.azurewebsites.net 304 0 0 366 1392 15 2022-08-25 17:19:50 WEBAPP1289367 GET / X-ARR-LOG-ID=ea37fa22-be48-416e-abcd-27af0bdea3bb 443 - 10.2.2.5 Mozilla/5.0+(Windows+NT+10.0;+Win64;+x64)+AppleWebKit/537.36+(KHTML,+like+Gecko)+Chrome/104.0.0.0+Safari/537.36 - - webapp1289367.azurewebsites.net 304 0 0 366 1392 3

プライベートエンドポイント経由のためany/anyで制御でしか行えませんがサブネットのNSGでアクセス制御が行えます。

以上のようにプライベートエンドポイント経由でもアクセス可能です。

まとめ

この構成を利用するケースはほとんどないと思います。外部に公開するのではなく、内部のアプリケーションゲートウェイやロードバランサーとして設置するケースがほとんどだと思います。

どうしてもプライベートエンドポイントに接続されたApp Serviceへ外部からアクセスが必要な場合には利用できると思います。