はじめに

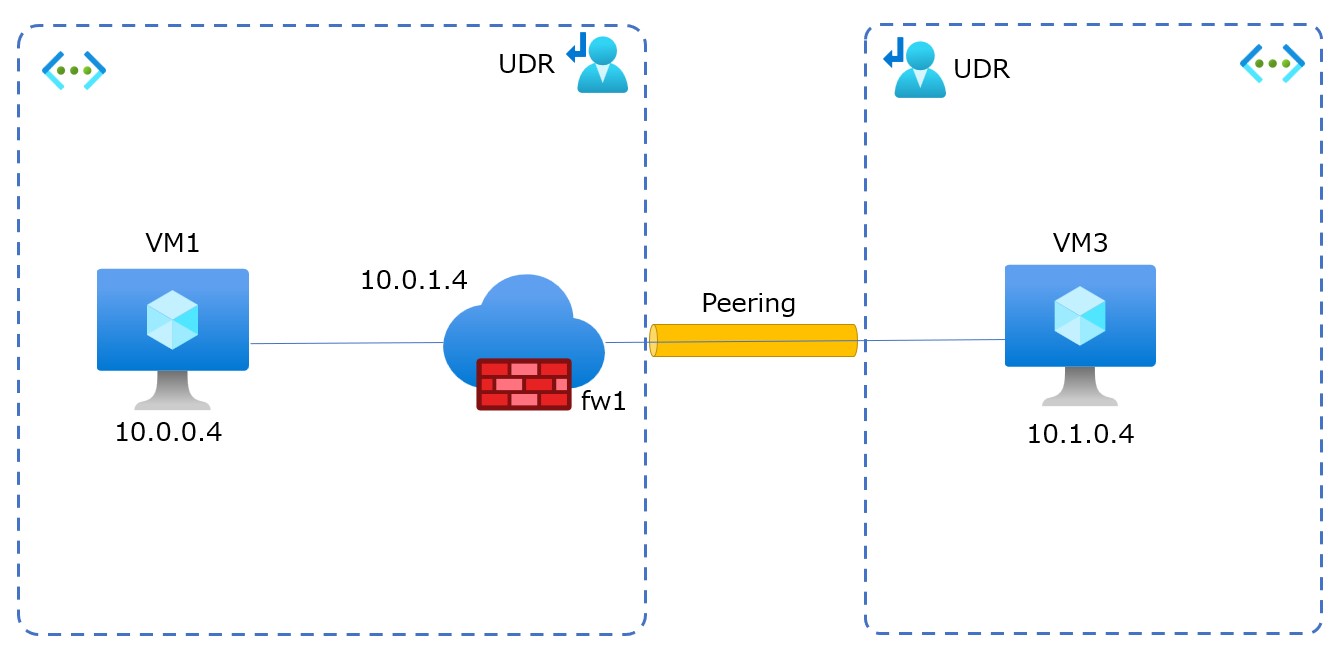

仮想ネットワーク内で利用するケースとして、単一の仮想ネットワークで利用するのではなく、複数の仮想ネットワークで利用する場合があります。そこでPeeringで接続した場合のFirewallの利用方法の一例を紹介します。

前回の記事では仮想ネットワーク内の制御を紹介しました。

この構成を引き続き検証環境としてりようします。

前提条件

Azureの基礎的な利用方法は分かっていること。

前回の記事の環境があること。

環境

仮想ネットワーク

- vnet1

- CIDR:10.0.0.0/16

- subnet1:10.0.0.0/24

- AzureFirewallSubnet:10.0.1.0/24(これはFirewall専用のサブネットで名前も指定されています)

- vnet2

- CIDR:10.1.0.0/16

- subnet1:10.1.0.0/24

- Pering

- vnet1とvnet2が接続されていること

仮想マシン

- VM1:Ubuntu / 10.0.0.4(vnet1)

- VM3:Ubuntu / 10.1.0.4(vnet2)

以上の構成が作成されていること

完成する構成は以下です。

ポリシーの追加

最初にポリシーの追加を行います。

- VM1→VM3の通信(ICMP)を許可する

- VM3→VM1の通信(ICMP)を許可する

2つのポリシーを追加(編集)します。

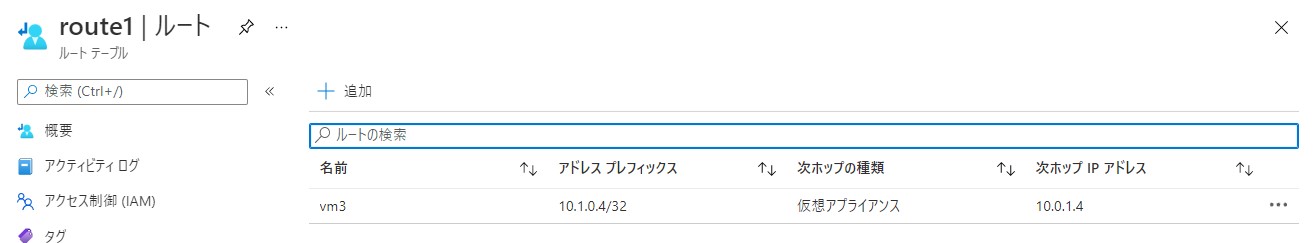

URDの追加

UDRをVM3用に編集します。

仮想マシンを対象とした UDRになっていますが、サブネットを指定する方法が良いと思います。

今回はサンプルのためVMを直接指定しています。

vnet1用UDR

- 名前:vm3(任意)

- アドレスプレフィックス:10.1.0.4/32

- 次ホップの種類:仮想アプライアンス

- 次ホップIPアドレス:10.0.1.4(FirewallのIPアドレス)

関連付けるV仮想ネットワークはvnet1

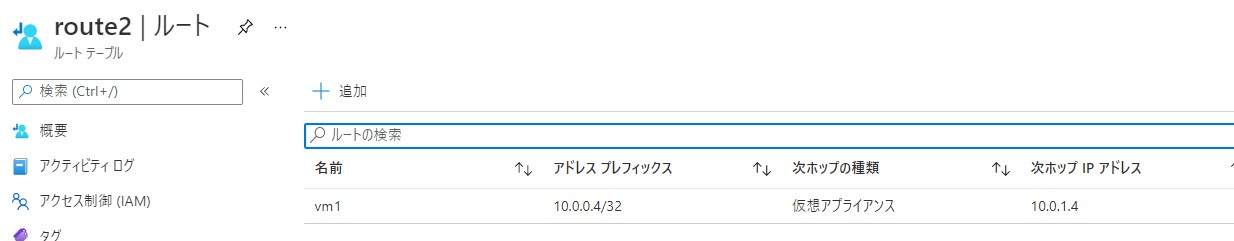

vnet2用UDR

- 名前:vm1(任意)

- アドレスプレフィックス:10.0.0.4/32

- 次ホップの種類:仮想アプライアンス

- 次ホップIPアドレス:10.0.1.4(FirewallのIPアドレス)

関連付けるV仮想ネットワークはvnet2

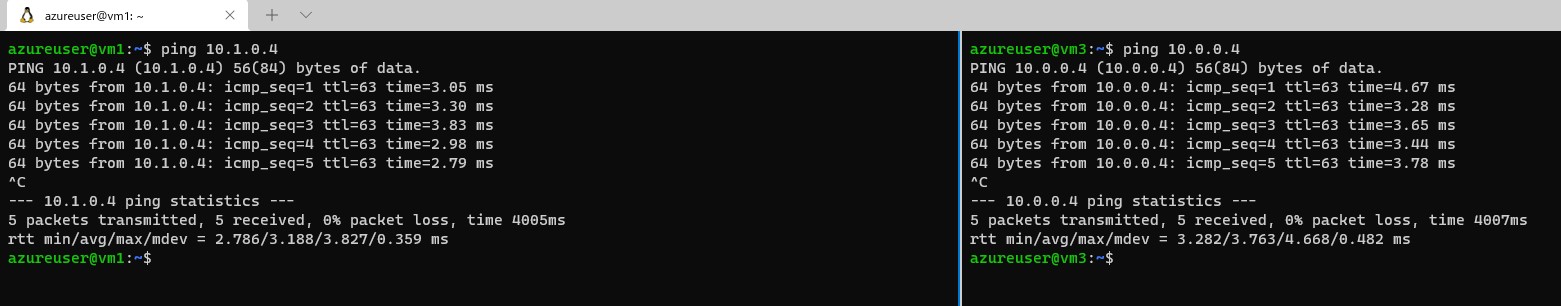

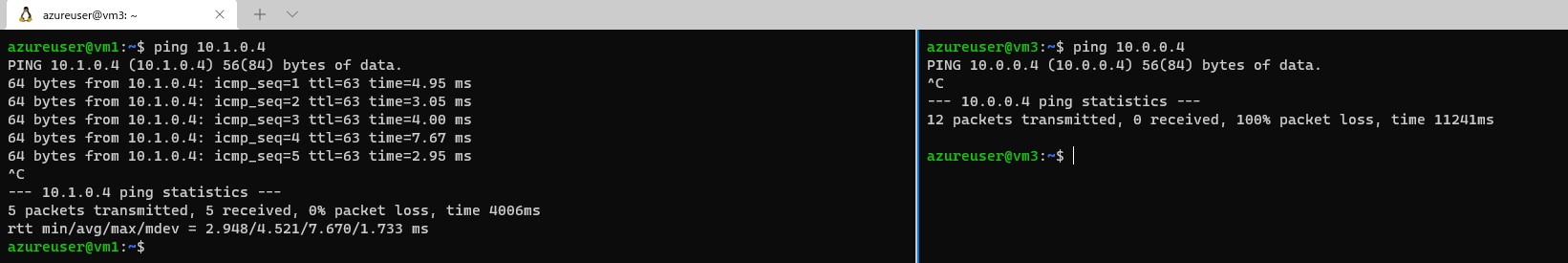

疎通確認

仮想マシンからPingを飛ばして疎通確認を行います。

Firewallのポリシーを変更して通信を制御してみます。

VM3→VM1への通信を許可ポリシーから外してみます。

設定後に疎通確認を行います。

通信が届いていないことを確認できます。

まとめ

今回は仮想ネットワークPeering間でのFirewallの利用を確認してみました。基本的な利用方法は単一の仮想ネットワークで利用する場合と同じですが、UDRの設定方法が中心になると思います。

どのサブネットに適用するのか、UDRを一つにまとめるのかなど、運用にも合わせた選択をする必要があります。

Firewallの利用の利用法をまた紹介していきたいと思います。