はじめに

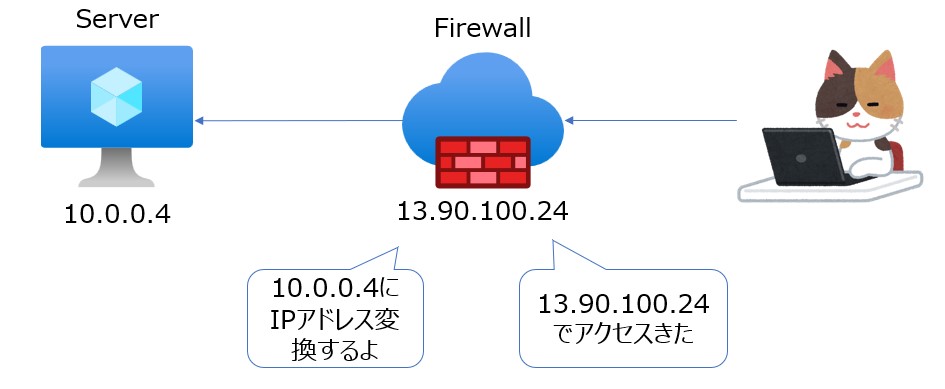

Azure Firewallの特徴のひとつとしてDNATでの制御が行えます。DNATをざっくりと説明するとインターネットからの通信を内部のアドレスに変換します。そしてサーバーにアクセスされます。

前提条件

下記の記事の続きになります。

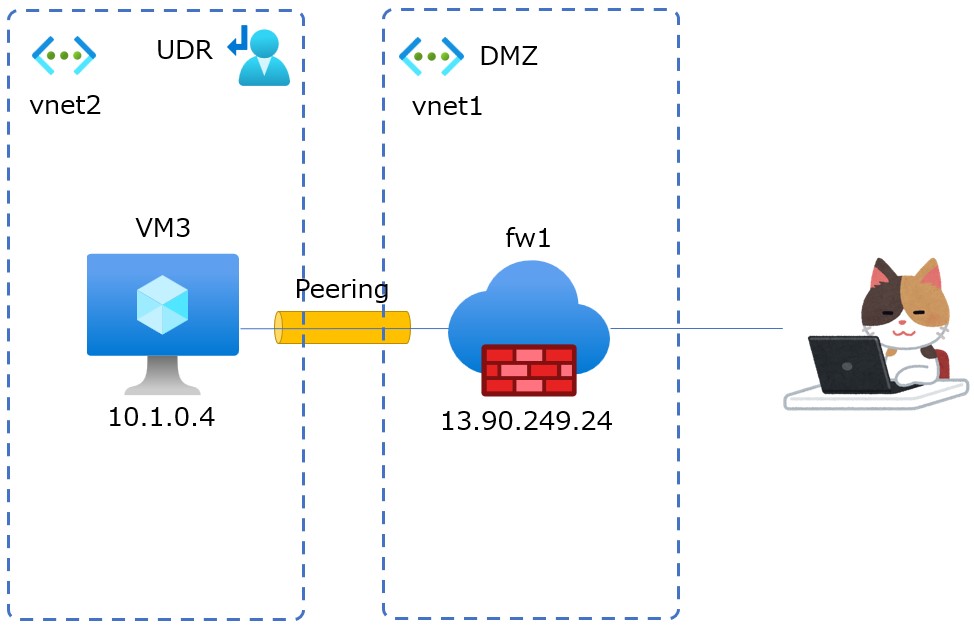

FirewallとVM3のみ使用します。

構築されていない場合はリンク先を参考に構築してください。

設定

設定後は下記のような構成になります。

また、今回はSSH(ポート:22)をFirewall経由でVMに通信できるように設定します。

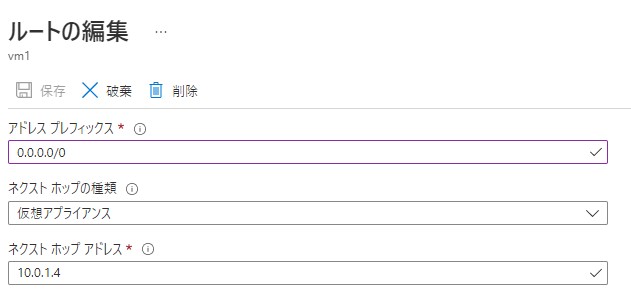

最初のUDRの設定を行います。

すでに割り当てられてるUDRのroute2の編集を行います。

アドレスプレフィックスを0.0.0.0/0に編集します。

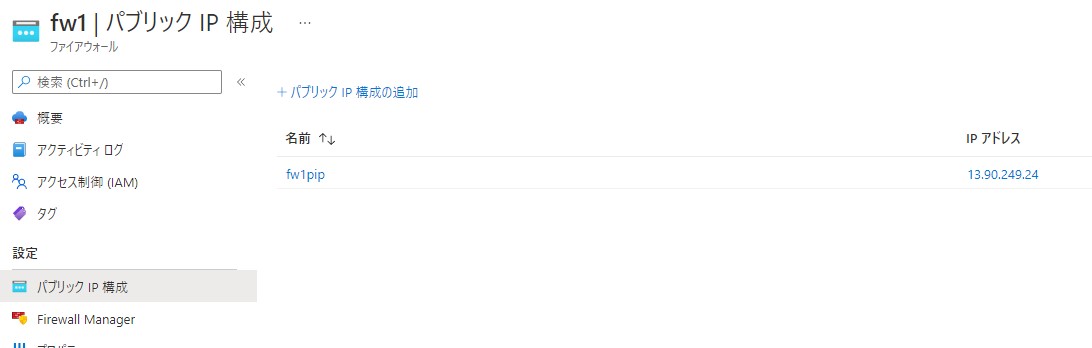

次にFirewallの設定を行います。

FirewallのパブリックIPアドレスを確認しておます。

Firewallのポリシーを編集します。

すでに規則コレクションがある場合は一度削除します。

次に、DNAT規則を追加します。

- 名前:任意

- 規則コレクションの種類:DNAT

- 優先度:任意

- 規則コレクショングループ:任意(DefaultDnatRuleCollectionGroup)

- 規則

- 名前:任意

- ソースの種類:IPアドレス

- ソース:*(アスタリスク)

- プロトコル:TCP

- 宛先ポート:22

- Destination Type:IPアドレス

- ターゲット:FirewallのパブリックIPアドレス

- 変換されたアドレス:10.1.0.4(変換先の仮想マシンのプライベートIPアドレス)

- 変換されたポート:22

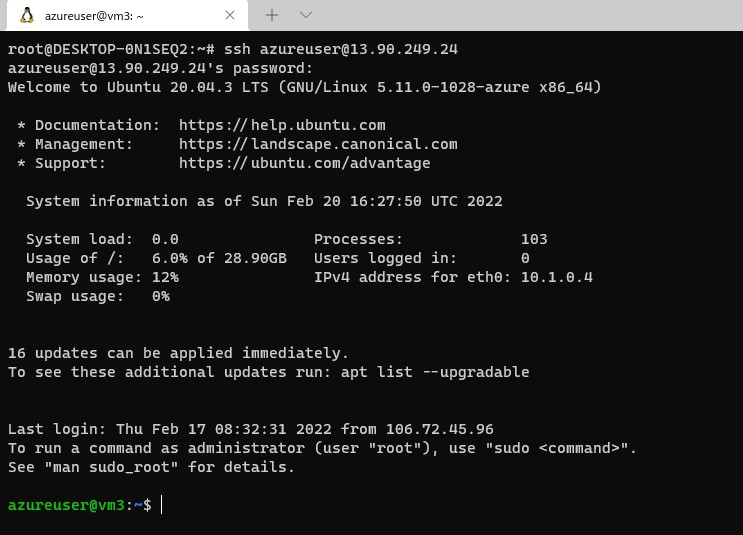

設定が完了後に接続を確認します。

ログインできることを確認します。

まとめ

今回はFirewallでのDNATの利用方法を紹介しました。基本的な動作はロードバランサーと同じような挙動を示します。ただし、同じものではありません。あくまでもロードバランサーは負荷分散がメインです。

Firewallはセキュリティがメインです。様々なポリシーと組み合わせることで柔軟にネットワークの制御が行えるようになります。DNATについては、Azureだけではないネットワーク機能なので覚えておくとよいです。