はじめに

Network Watcherにはネットワーク診断ツールがあります。

- IP フロー検証

- NSG 診断

- ネクスト ホップ

- 有効なセキュリティ ルール

- VPN のトラブルシューティング

- パケット キャプチャ

- 接続のトラブルシューティング

このうちIPフロー検証、NSG診断ついて試してみたいと思います。

これら2つはネットワークのNSGのルールを検証してくれます。NSGの確認が必要な場合はどちらかを使うとよいと思います。

IPフロー検証

IPフロー検証は、対象となる仮想マシンがあるリージョンにNetwork Watcherが設定されていることが必要です。

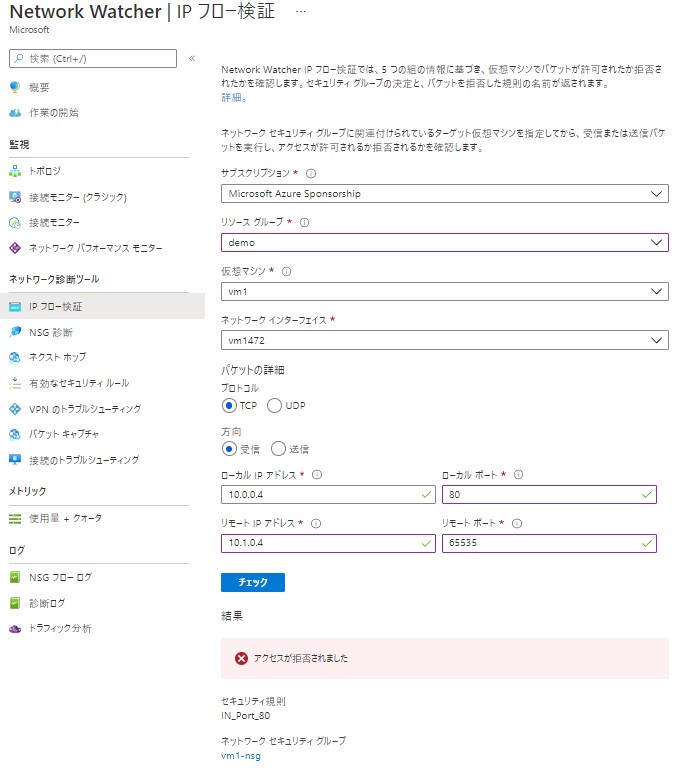

5つの情報に基づき検証されます。

- 仮想マシン(NIC)←これを起点として考えます

- プロトコル:TCP、UDP

- 方向:受信、送信

- ローカルIPアドレス、ローカルポート

- リモートIPアドレス、リモートポート

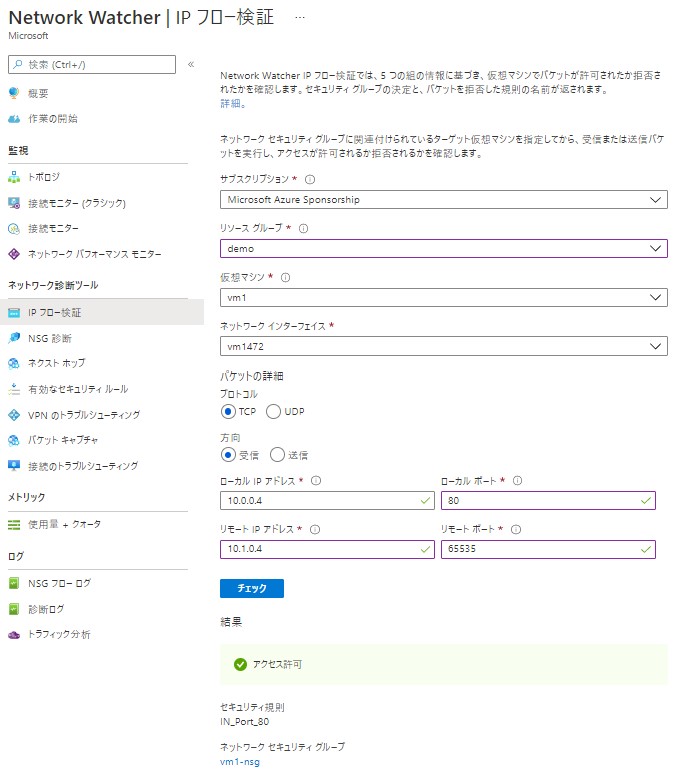

通常、VNET間はNSG設定なしに疎通が行えるため下記のように、対象のNSGのルールで許可されたことが表示されます。

次はNSGでポート80を閉じてみます。規則 IN_Port_80

作成したNSGのルールで拒否されていることが分かります。

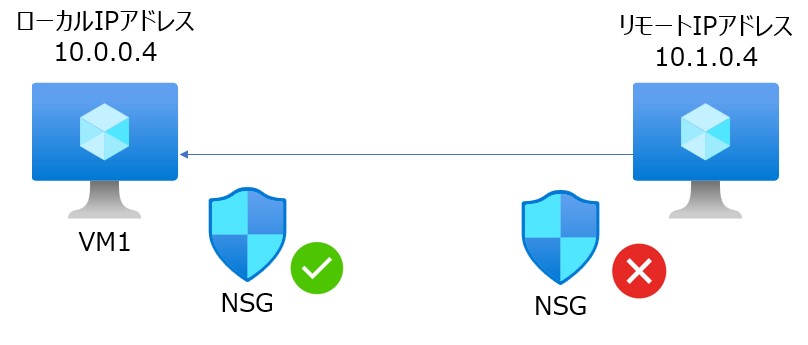

ここで注意することがあります。

下記のように送信元の送信ポートの規則で宛先ポート80を閉じたとき、実際には疎通は行えません。

しかし、アクセス許可されていると表示されます。これは、あくまで確認している対象は、指定した仮想マシン(NIC)であって他の仮想マシンではないという点です。

これからもわかるように、リモートの対象となるリソースは存在する必要はありません。ただし、対象となる仮想マシンは起動している必要があります。エラーが発生します。

方向:送信で行った場合には、送信ポートの規則が検証され同様にアクセス可能の有無が表示されます。

まとめ

IPフロー検証が必要となる場合は、結構限られてくると考えています。2、3のNSGルールでは目視すれば確認することが出来ます。ルールが増え、IPやサービスタグなど利用して様々なルールを付けて複雑化した場合に有効活用できるツールだと思います。なかなか、そういうことも少ないと思いますがいざという時に使えるのではないでしょうか。