はじめに

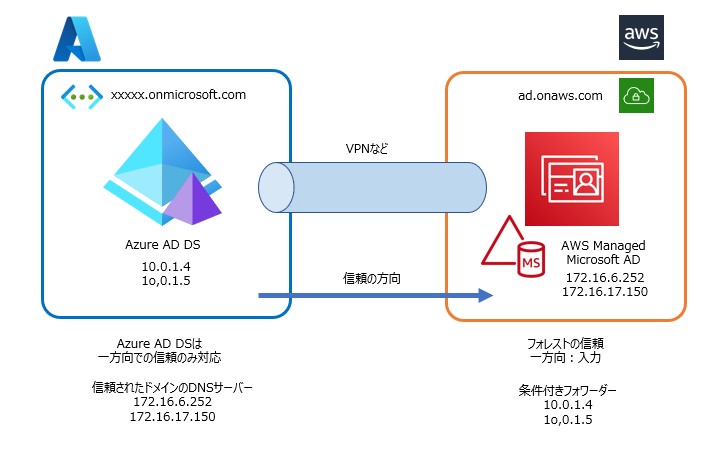

AzureとAWS間でIDの連携を行う方法のひとつとして、AD同士のフォレスト間での信頼関係を結ぶ方法です。AzureではAD DS、AWSではManaged Microsoft ADというマネージド ドメインサービスがあります。これらで信頼関係を結ぶことでAzure ADで一括運用も目指します。ただし、実利用は別途確認する必要があると思います。現状は信頼関係を結べるということしかありません。その他すべての機能が動作するか確認できていません。

環境

ADの信頼関係には数種類ありますが、今回はフォレスト間の信頼関係を結びます。

前提の条件として以下の環境を事前に構築するがあります。

- AzureとAWS間でVPN/ExpressRoute/DrirectConnect などで結ばれていること。

- Azure AD DSの構築が完了している。

- Azure AD DSのSKUはEnterprise以上であること。

- AWS Managed Microsoft ADの構築が完了している。

Azure

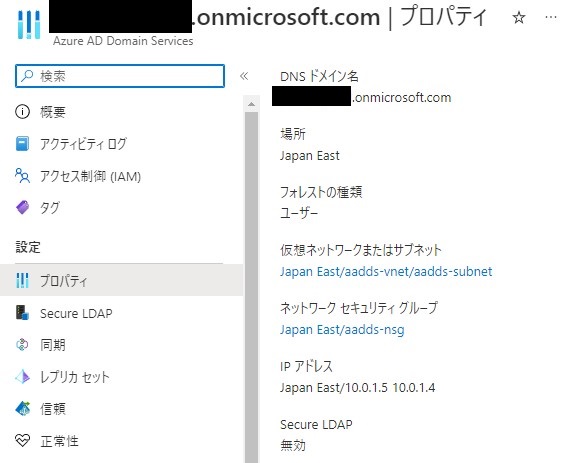

利用するAzureの環境は環境は以下のようになります。

| ドメイン | xxxxx.onmicrosoft.com |

| DNS(IPアドレス) | 10.0.1.4 10.0.1.5 |

プロパティでIPアドレスを確認できます。

AWS

利用するAWSの環境は環境は以下のようになります。

| ドメイン | ad.onaws.com |

| DNS(IPアドレス) | 172.16.6.252 172.16.17.150 |

ネットワーキングの詳細でIPアドレスを確認できます。

アウトバウンドルールSGの設定が必要になります。

- [Type] (タイプ): All Traffic

- [Protocol] (プロトコル): All

- [Destination] (送信先)はAzure AD DSのIPアドレスを許可します。

信頼関係を結ぶ

Azure AD DS

Azure側での設定は信頼から追加します。

- 表示名

- 信頼されたフォレストおDNS名

- 信頼パスワード

- 信頼されたドメインのDNSサーバー

信頼されたフォレストおDNS名にはAWS側のドメインを入力します。

信頼パスワードはAWSでも入力するのでコピーしておきます。

信頼されたドメインのDNSサーバーにはAWS側のDNS IPアドレスを入力します。

保存します。

AWS Managed Microsoft AD

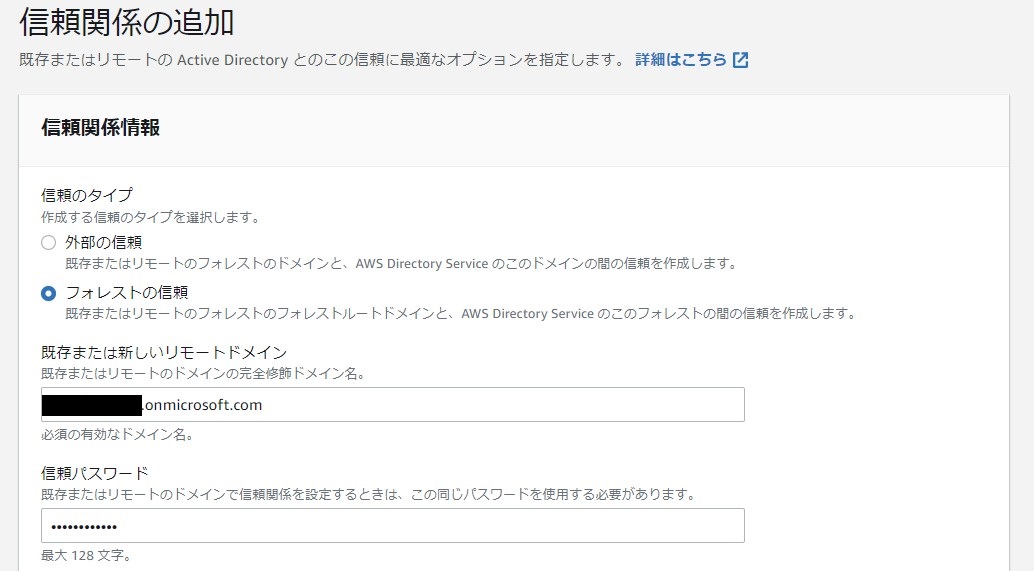

Managed Microsoft ADの設定で信頼関係を追加します。

外部のタイプでは、フォレストの信頼を選択します。

既存のリモートドメインにはAzure側のドメインを設定します。

信頼パスワードにはAzureに設定したものと同じものを入力します。

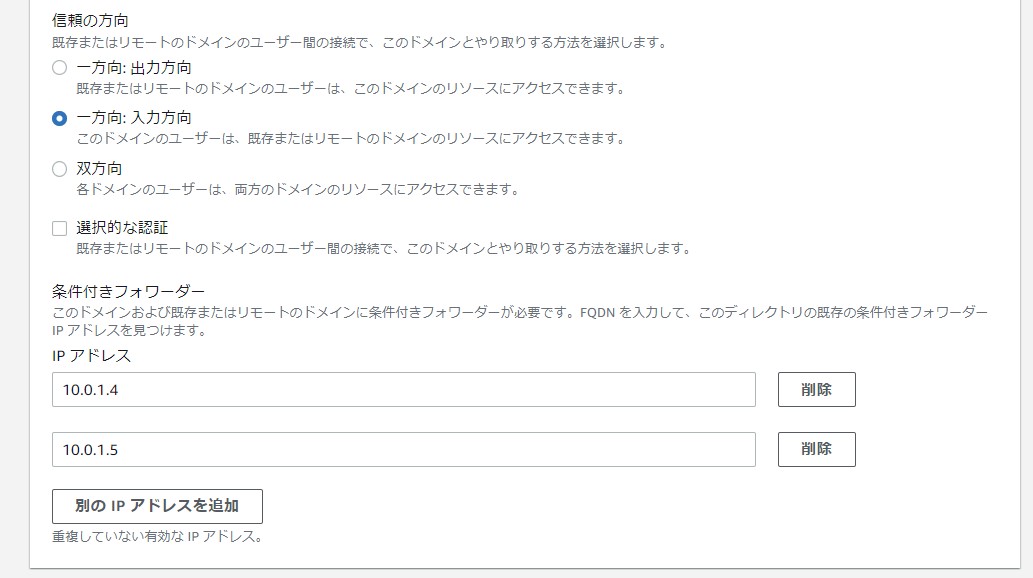

信頼の方向は、一方向:入力方向、に設定します。

条件付きフォワーダーにはAzure側のDNS IPアドレスを入力します。

保存します。

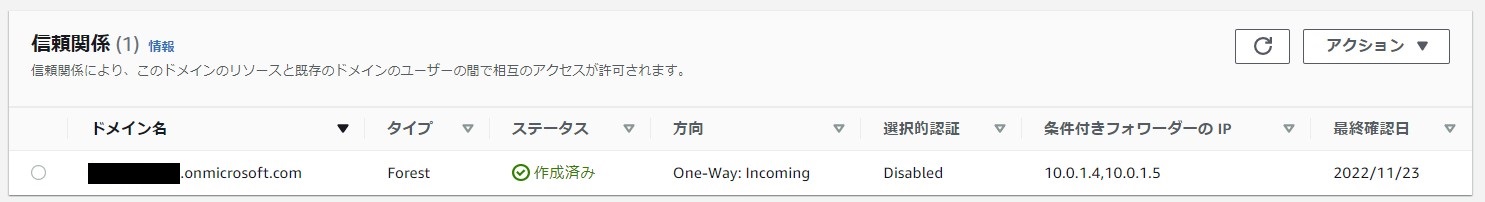

信頼を確認

Azure側では正常性の確認から、信頼関係の検証を確認でします。AWS側のドメインと検証が行えていることを確認します。

AWS側では信頼関係のステータスを確認し、作成済みになれば正常に結べていることが確認できます。

以上が、Azure AD DSとAWS Managed Microsoft ADでフォレスト間の信頼関係を結ぶ方法でした。

まとめ

Azure AD DS側からAWSのIDを利用する方法の一つです。信頼関係を結ぶことで実現しています。ただし、AD DSは仕様上、一方向であることにも注意が必要です。AWSでもAzure AD DSの活用が見込める場合には考えてみても良いかもしれません。