はじめに

Azureにはアプリケーションセキュリティグループという、ネットワークセキュリティグループで利用するときに利用すると便利な機能があります。

アプリケーションセキュリティグループ

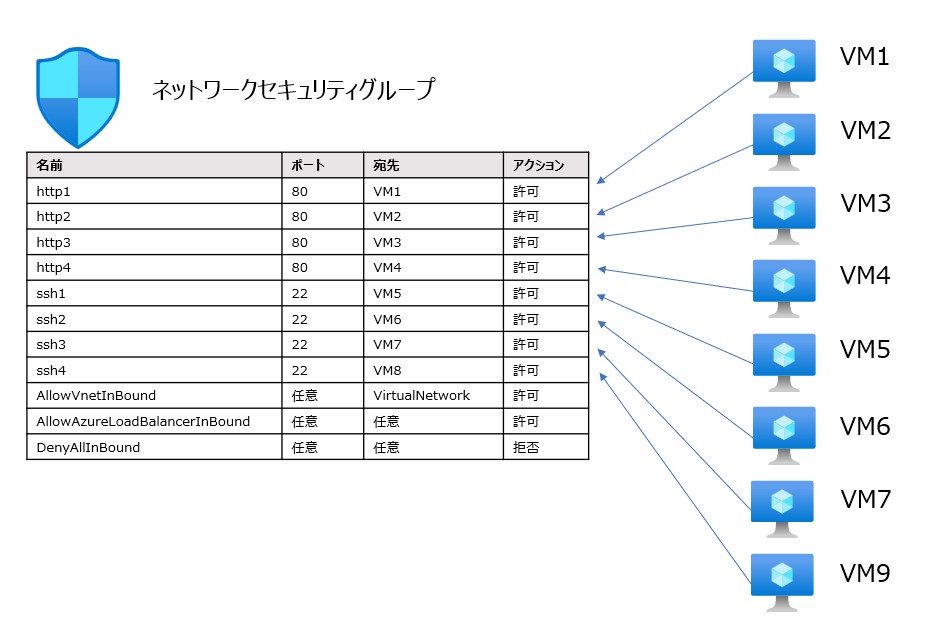

通常、仮想マシンを利用する場合にネットワークセキュリティグループを利用する場合にはソースや宛先に仮想マシンのIPアドレスを許可したりします。複数サーバーがある場合にはIP範囲や複数登録します。

下記のように複数の仮想マシンを登録するでしょうか。100台とかなった日には到底無理です。これを解消するためアプリケーションセキュリティグループを利用します。

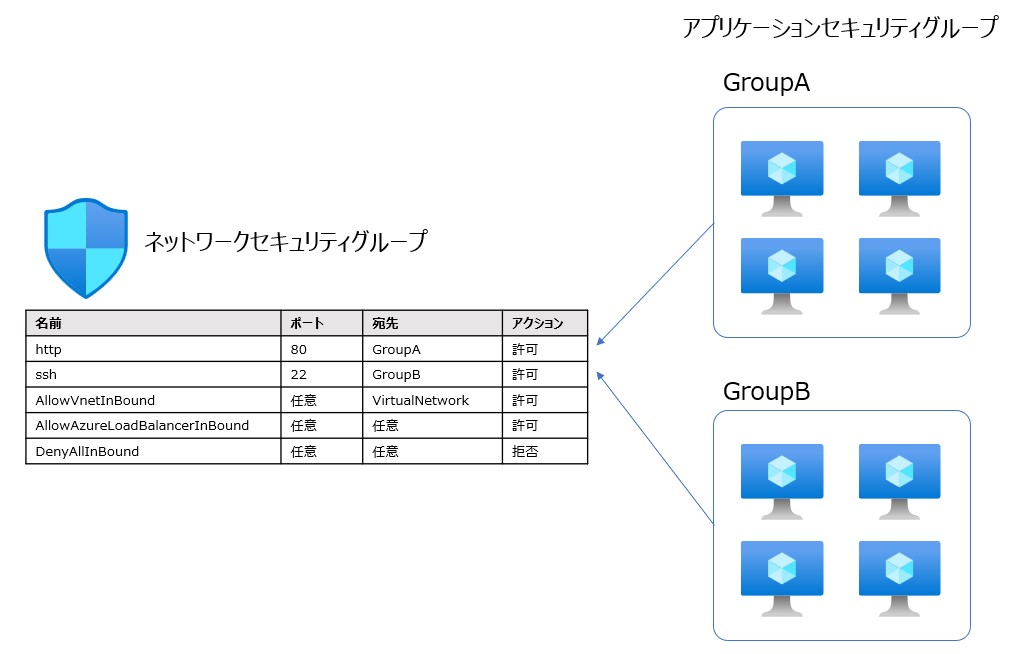

アプリケーションセキュリティグループは仮想マシン(正確にはネットワークインターフェース)をグルーピングします。

下記ではhttpのグループをGroupA、sshのグループをGroupBとしています。

ネットワークセキュリティグループに登録するには2つのみとなります。アプリケーションセキュリティグループに加えたり、外したりすることで規則の対象とすることが出来ます。また、同リージョンでのみ適用できます。複数のネットワークセキュリティグループに登録できます。

アプリケーションセキュリティグループは、ある意味で箱のようなものです。その箱のどこに穴をあけるか、その穴から物を入れるのか取り出すのかはネットワークセキュリティグループで指定します。

少々名前からは分かりにくい部分がありますが以上のような機能を持ちます。

設定

設定はチュートリアルを参考に行っていきます。

アプリケーションセキュリティグループを作成します。

- 名前:任意

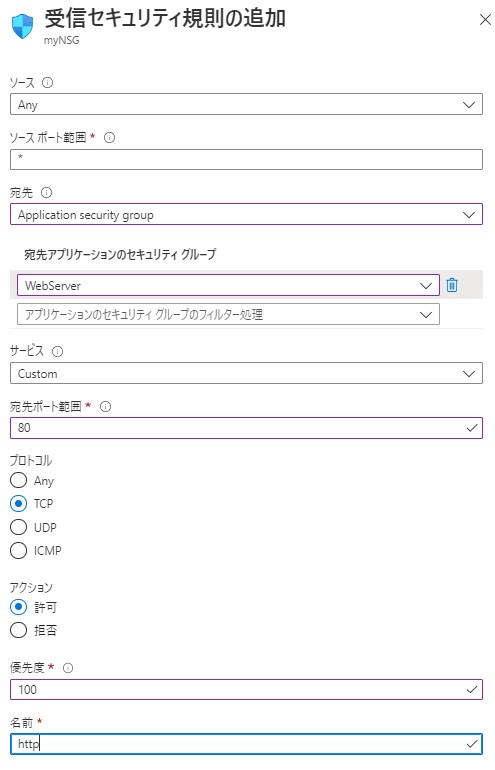

次に、WebServerアプリケーションセキュリティグループをネットワークセキュリティグループに登録します。

これでWebServerアプリケーションセキュリティグループをネットワークセキュリティグループの対象とし規則を適用できます。

今回はHTTP:80に設定しています。仮想マシンにはnginxがインストールされ立ち上がっています。

仮想マシンをWebServerアプリケーションセキュリティグループに入れます。ネットワークを開き、アプリケーションのセキュリティグループを開き構成します。

WebServerアプリケーションセキュリティグループを選択して保存します。

以上で設定は完了です。

仮想マシンにアクセスできることが確認出ると思います。

まとめ

アプリケーションセキュリティグループは、ネットワークセキュリティグループの対象をグルーピングする機能です。ネットワークセキュリティグループの規則が増えてきたときや、数十台単位で設定が必要な場合などには有効な手段なので利用するとよいと思います。