はじめに

くどうです。

DSaaSをProxyを使用する場合のTipsです。

ちょいとハマったので。

DSaaSは導入すると、外向けに443、80を全開放する必要があります。

Azure、AWSもですが、外向けにセキュリティグループを設定する場合、IPで指定します。

そのため、固定ではないDSaaSでは全開放するという矛盾が発生します。

http://esupport.trendmicro.com/solution/ja-JP/1104586.aspx

http://esupport.trendmicro.com/solution/ja-JP/1097010.aspx

そこで、Proxyを利用し、出口を絞ることでリスクを低減します。

さらに、ホワイトリストを指定することで、DSaaSのみで利用するProxyにします。

Proxyを設定する

ホワイトリストを行うため、FQDNでフィルタリングできるProxyを設定します。

Proxyと言えばsquidということで以下は、ホワイトリストを利用できるsquid.confです。

localnetはネットワークに合わせて変更してください。

キャッシュは利用しないでください。DSaaSの挙動がおかしくなります。

/etc/squid/squid.conf

# IPアドレスの定義 acl localhost src 127.0.0.1/32 acl localnet src 10.0.0.0/16 # 接続先ポートによる拒否 acl Safe_ports port 80 # http acl Safe_ports port 443 # https http_access deny !Safe_ports # SSL接続時に443ポート以外のCONNECTを拒否 acl SSL_ports port 443 acl CONNECT method CONNECT http_access deny CONNECT !SSL_ports # キャッシュを使用しない no_cache deny all # 自身からのアクセスはすべて許可する http_access allow localhost # 自分のネットワーク以外を拒否 http_access deny !localnet # ホワイトリストの設定 acl whitelist dstdomain "/etc/squid/whitelist" http_access allow whitelist # ここまで一致しなかった場合は拒否 http_access deny all # Squidが使用するポート http_port 3128 # コアダンプファイル?を配置するディレクトリ coredump_dir /var/spool/squid # ホスト名を指定する visible_hostname hogehoge

ホワイトリスト

/etc/squid/whitelist

.trendmicro.com

先頭は「.」要ります。

DSaaSを設定する

DSaaSのインストールは下記に従い行ってください。

http://esupport.trendmicro.com/solution/ja-JP/1110288.aspx

インストール後、有効化を行う前にAgentがProxyを利用できるよう下記のコマンドを実行します。

/opt/ds_agent/dsa_control -x "dsm_proxy://10.0.0.242:3128/"

ここで有効化します。

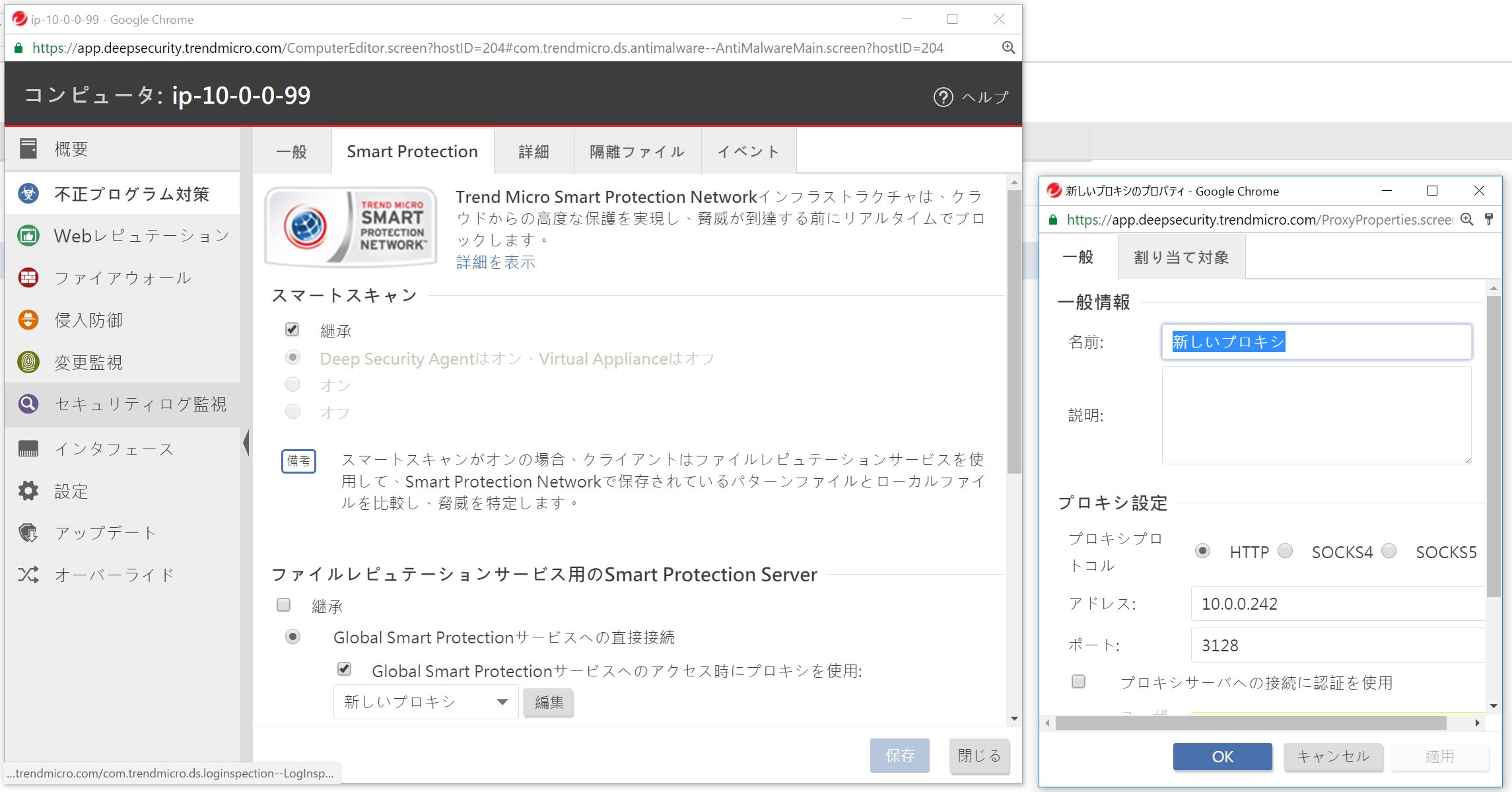

有効化後、不正プログラム対策を開き、Smart ProtectionのProxyの設定をします。

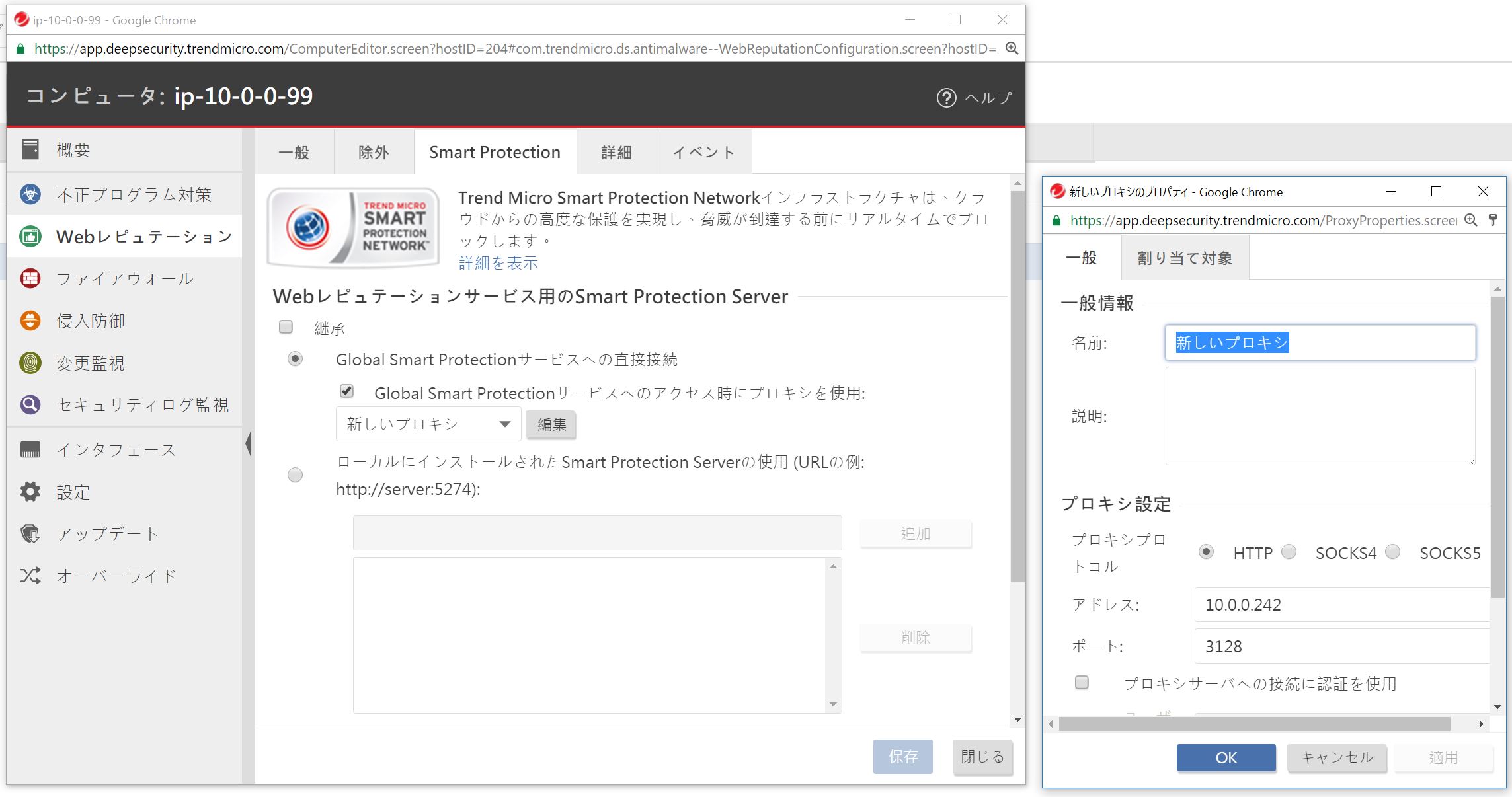

WebレピュテーションのSmart ProtectionのProxyの設定も同様に行います。

他に、システム設定のプロキシも設定します。

DSaaSの設定は以上で完了。

あとは、ご勝手に。

まとめ

IPが固定できれば問題はなかったのですが、固定できないため以上の方法をとりました。

今後、クラウド環境で外向けも閉じた環境を作る機会が増えると思います。特にエンタープライズな環境とか・・・。

ではでは