はじめに

Azureと拠点を結ぶためにはVPNかExpress Routeによる接続が必要となります。しかし、少数の拠点ではExpress Routeはコスパが悪いです。また、個人でVPN用にルータを購入するとYAMAHA RTX1210の現行機種だと10万を超えたりと高価です。家などのブランチ拠点からAzureへとりあえず安く接続したいんだけどという人は多いと思います。

そこで、Amazonで購入できるものでVPNルーターでIPSecで接続できる最も安いルータで接続する方法を紹介します。記事を書いているときの8800円で購入しましたが、最安値は8140円でした。

TP-Link Omada ギガビット マルチWAN VPNルーター ER605

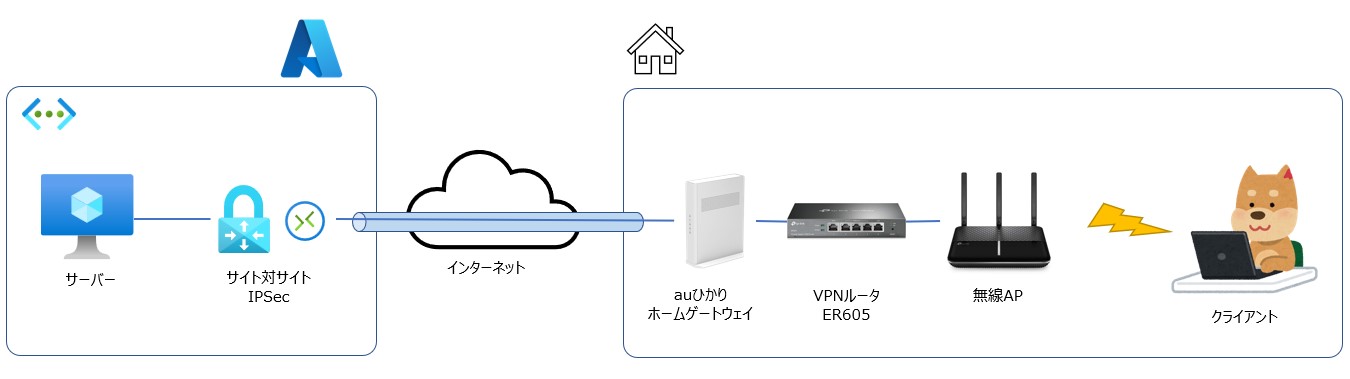

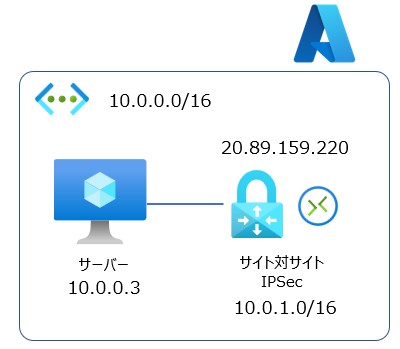

構成

我が家の構成です。

よくみかける家庭での構成です。特殊な機器などは利用していません。

auひかりのホームゲートウェイの後ろにVPNルータ ER605を追加で導入するだけです。

注意:NTTの回線では試していないため接続できるかはわかりません。v6プラスを利用している場合は接続できないらしいが・・・

大きく3つの作業があります。家環境の設定、Azure環境の構築、VPNの設定です。

順を追って解説してきます。

家環境の設定

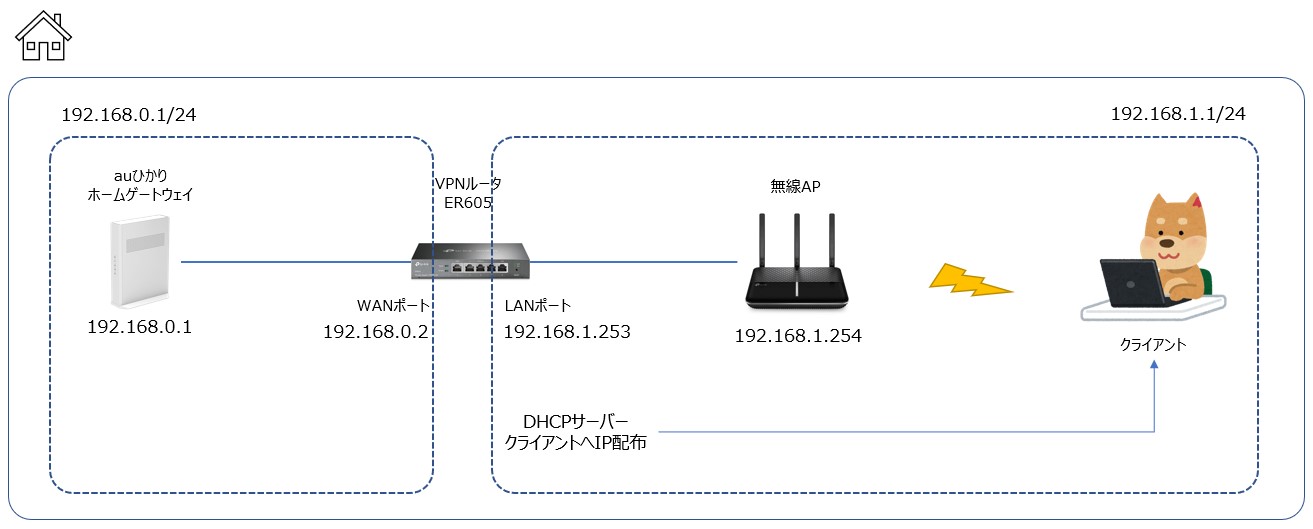

家環境構でER605を利用してVPN環境構築するにあたり、IP設定、DHCPサーバーの設定を変える必要があります。

セグメントはWAN側とLAN側で分かれます。各機器はIP固定に設定します。また、クライアントへIP配布するDHCPサーバーはER605に任せます。これは無線APに任せても問題ありません。

下記の構成では無線APを含んでいますが、IPの固定方法、接続方法は機種によって異なるため個別にご確認してください。

WANポートにはauひかりのLANポートと接続します。LANポートには無線APやPCを接続します。

auひかり ホームゲートウェイの設定

ホームゲートウェイは規定の設定で192.168.0.1が割り当たっているため、あえて設定する必要はなくデフォルトのままで問題ありません。

好みでDHCPサーバーの機能をOFFにしてください。

ただし、設定する場合はクライアントに固定IP(192.168.0.0/24)でホームゲートウェイに接続する必要があります。

DHCPサーバー設定を開きます。

DHCPサーバ機能をOFFにします(私はONのままです)

ER605の設定

基本的な初期設定(パスワード設定など)は終了しているものとします。

Azureに接続する場合にはER605は最新のファームウェアである必要があります。必須ではありませんが、IKEv2に対応させるためです。たぶんAmazonで販売されているものはファームウェアが古いです。また、ハードウェアバージョンはv1だと思います。

ファームウェアをアップデートするにもER605のIPをWAN側を192.168.0.2/24、LAN側を192.168.1.253/24で固定します。またWAN側のIPアドレスも設定します。IPアドレスは環境に合わせて読み替えてください。

ER605のデフォルトのIPアドレスは192.168.0.1です。そのため最初の設定はauひかりホームゲートウェイに接続せずに設定します。LANポートにクライアント、無線APを接続してブラウザから192.168.0.1を開きます。接続できない場合は、クライアントに固定IPを設定します。

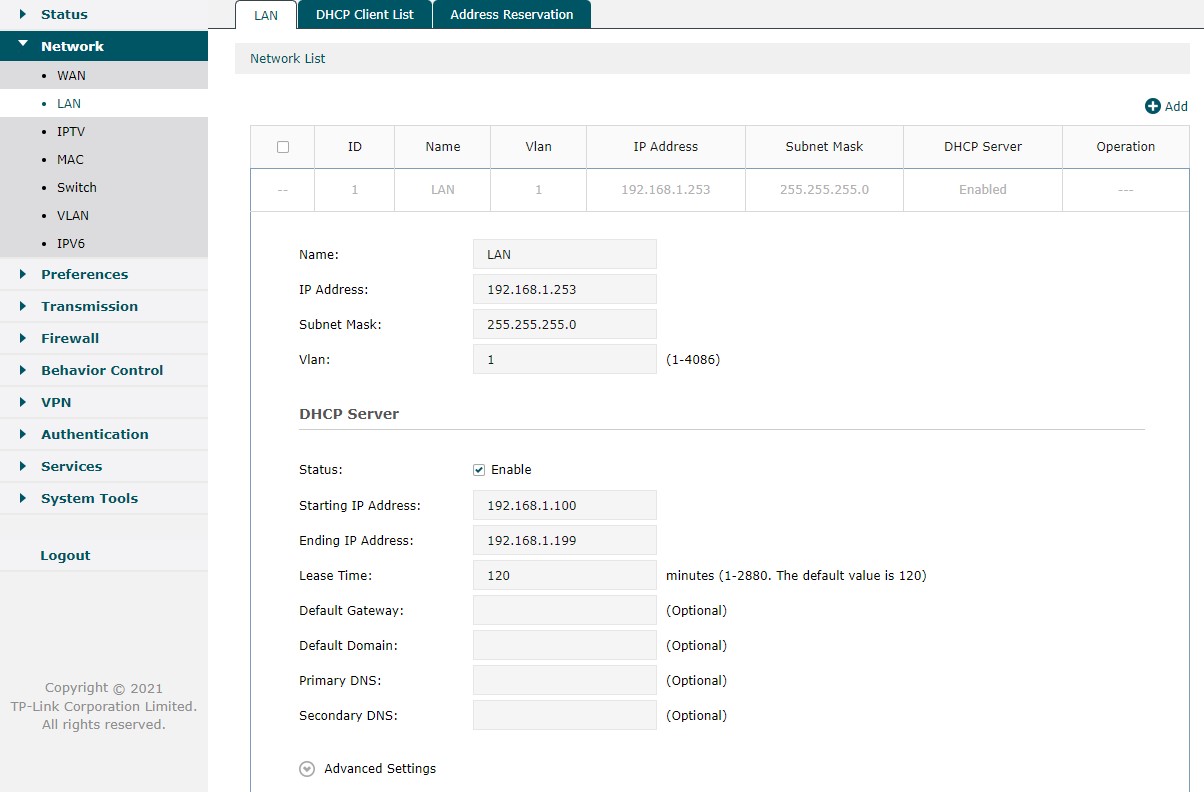

最初にLNAを開き設定を変更します。

- IP Address : 192.168.1.253

- Subnet Mask : 255.255.255.0

- DHCP Server : Enable

- Startting IP Address : 192.168.1.100

- Ending IP Address : 192.168.1.199

これでOKを押して設定を反映します。設定変更後に192.168.1.253をブラウザで開き設定できることを確認します。クライアントのIPを固定している場合はDHCPに変更する必要があります。

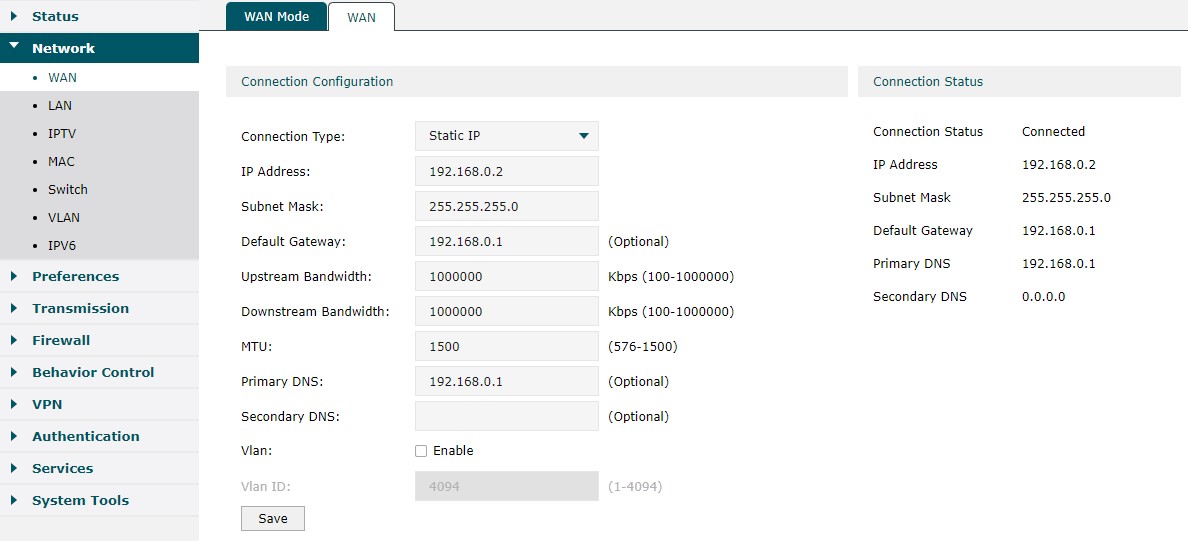

次にWAN側のIPアドレスを設定します。

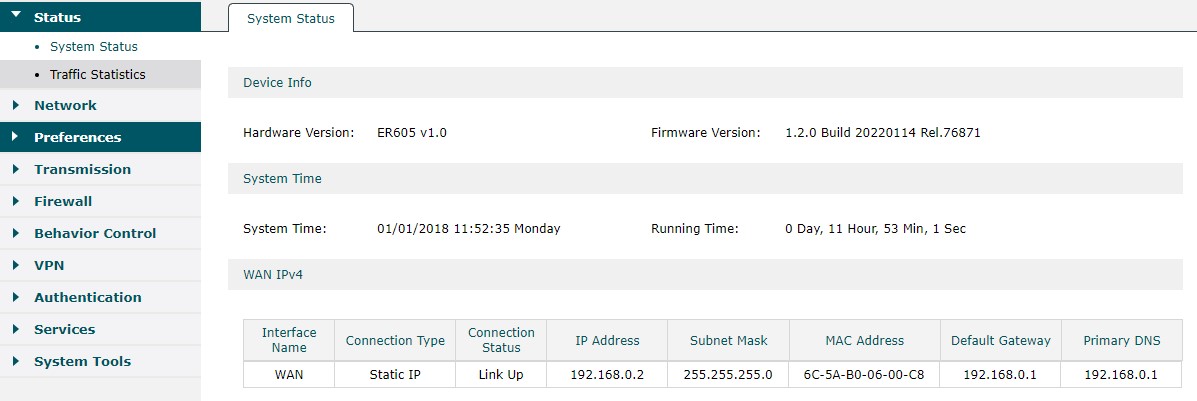

[Network]→[WAN]を開き[WAN]のタブを開きます。以下のように設定します。

- Connection Type:Static IP

- IP Address:192.168.0.2

- Subnet Mask:255.255.255.0

- Default Gateway:192.168.0.1

- Primary DNS:192.168.0.1

System Statusで問題なくLink Upしていることを確認します。

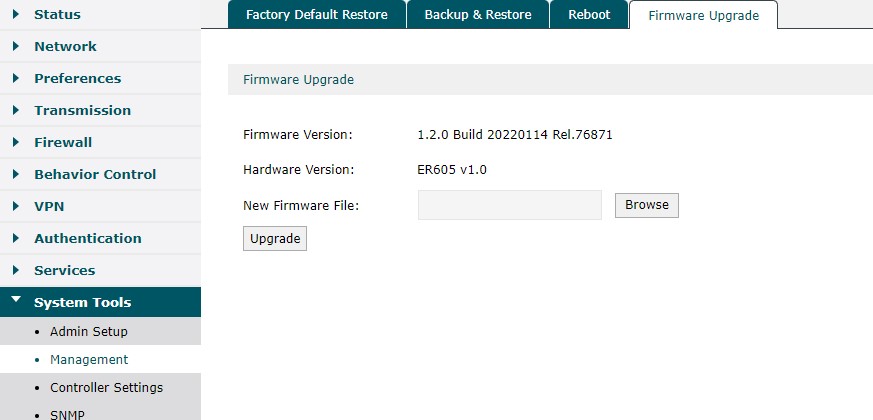

次にファームウェアのアップデートを行います。ファームがER605(UN)_V1_1.2.0 Build 20220114以上でない場合にはIKEv2での接続が行えません。

ER605(UN)_V1_1.1.1_20210723 → ER605(UN)_V1_1.2.0 Build 20220114 にアップデートします。すでに最新の場合はこの作業は必要ありません。

下記よりファームウェア(ER605(UN)_V1_1.2.0 Build 20220114)をダウンロードし解凍します。

[System Tools] → [Management] → [Firmware Upgrade]を開き解凍したbinファイルを指定し、Upgradeを押します。

アップデート後のファームウェアのバージョンは同じ画面で確認できます。

以上で家環境の準備は整いました。

次にAzure環境を構築していきます。

Azure環境の構築

Azure環境で必要なものは以下になります。最短ルートで設定を行うため、各サービスを個別に作成していません。仮想ネットワークゲートウェイを作成すると自動で作成されるものあります。

- 仮想ネットワーク

- 仮想ネットワークゲートウェイ

- パブリックIPアドレス

- ローカルネットワークゲートウェイ

- 接続

また、接続確認を行うため仮想マシンを立ち上げます。

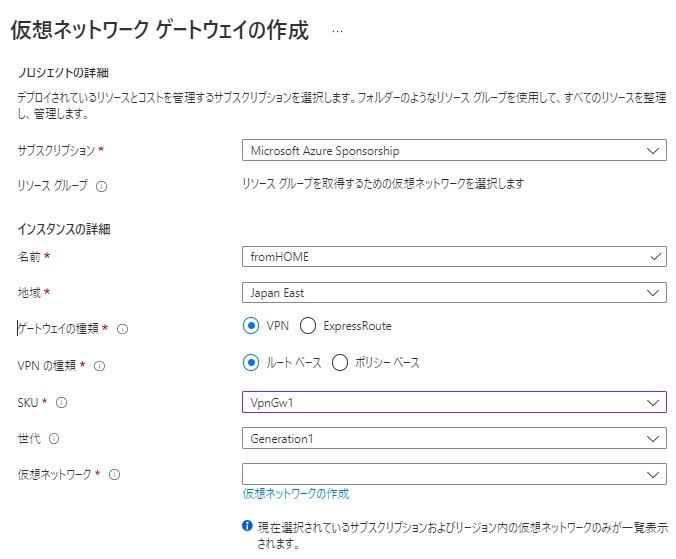

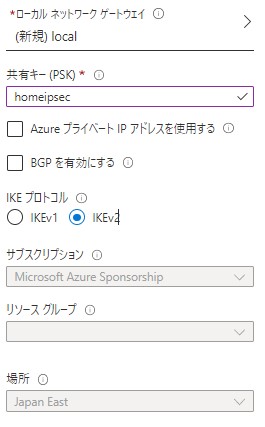

仮想ネットワークゲートウェイ、仮想ネットワーク、パブリックIPアドレスの作成

仮想ネットワークゲートウェイを作成します。

- 名前:任意

- 地域:任意(近いところが良い)

- ゲートウェイの種類:VPN

- VPNの種類:ルートベース

- SKU:VpnGW1(最低限のSKUで問題なし)

- 仮想ネットワーク:(新規ネットワークの作成)

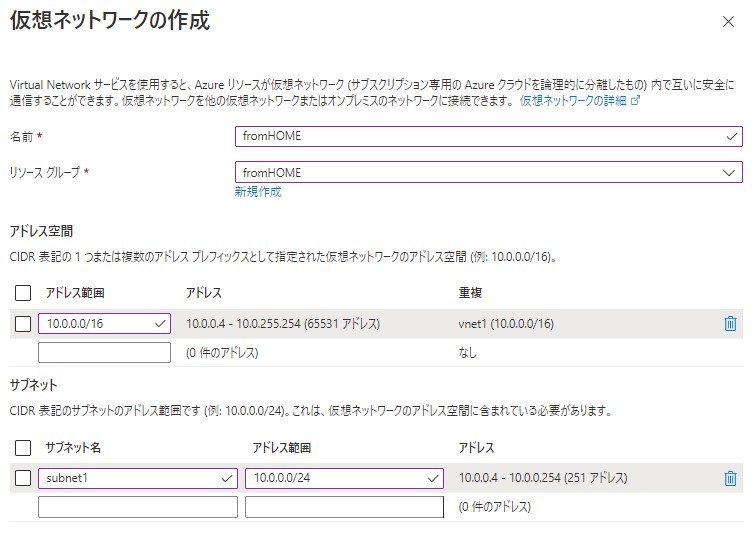

仮想ネットワークは新規で作成します。既存のネットワークがある場合は、それでも問題ないです。

- 名前:任意

- リソースグループ:任意(これは仮想ネットワークゲートウェイにも同じものが設定されます)

- アドレス空間:任意(家環境と被らないようにします、既存環境と家環境が被る場合は家環境のIPアドレスを変更します)

- サブネット:任意(仮想マシンを設置するサブネット)

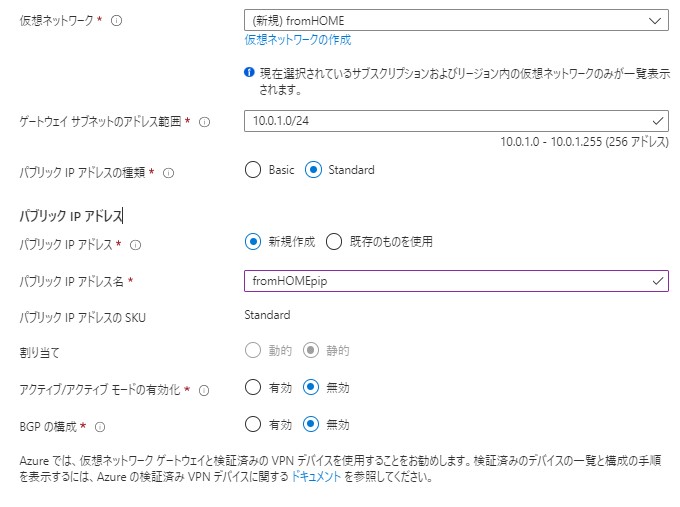

仮想ネットワークを設定後、仮想ネットワークゲートウェイの作成の続きを設定します。

- ゲートウェイサブネットのアドレス範囲:新たに仮想ネットワークゲートウェイ専用のサブネット(名前:GatewaySubnet)が作成されます。

- パブリックIPアドレス:Standard(AZ対応のSKUでないのであればBasicで問題ないと思います。その場合は静的で割り当てます)

- パブリックIPアドレス:新規作成

- パブリックIPアドレス名:任意

- アクティブ/アクティブモードの有効化:無効

- BGPの構成:無効

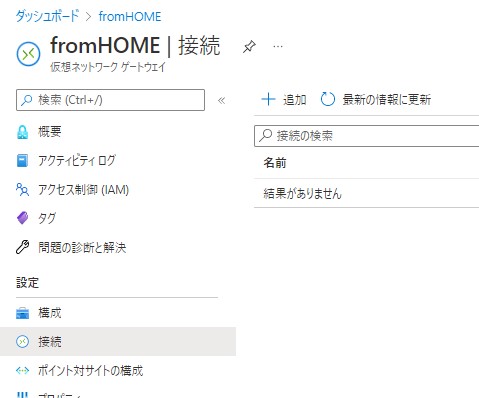

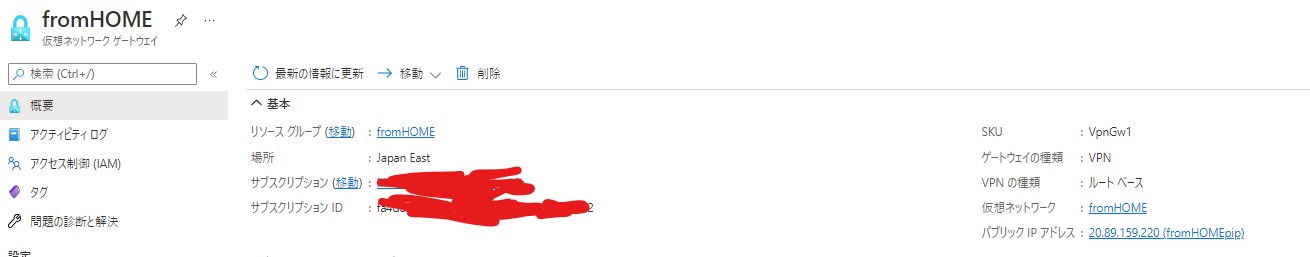

接続、ローカルネットワークゲートウェイの作成

作成した仮想ネットワークゲートウェイから接続を追加します。

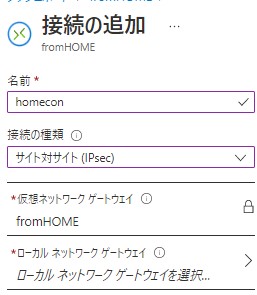

- 名前:任意

- 接続の種類:サイト対サイト(IPSec)

- 仮想ネットワークゲートウェイ:作成した仮想ネットワークゲートウェイ

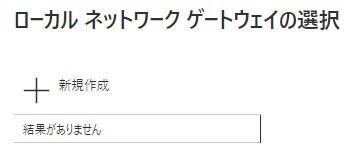

- ローカルネットワークゲートウェイは新規に作成します。

新規作成します。

- 名前:任意

- エンドポイント:IPアドレス

- IPアドレス:家環境のIPアドレスです。IPアドレスを確認できるサイトで調べます (https://www.cman.jp/network/support/go_access.cgi)、auひかりの場合には固定IPでないことも注意が必要です。

- アドレス空間:192.168.1.0/24(家環境のER605より内側LANのIPアドレス範囲)

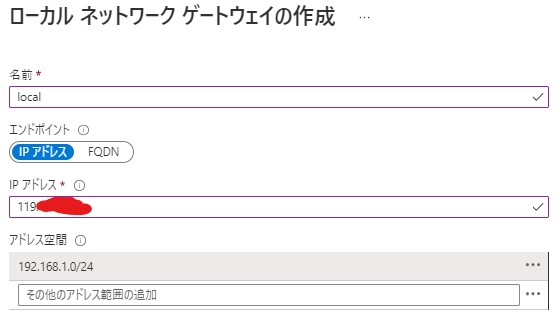

設定後に追加します。

- 共有キー:任意(ER605にも設定します)

- AzureプライベートIPアドレスを使用する:無効

- BGPを有効にする:無効

- IKEプロトコル:IKEv2(何ならかの理由でファームのアップデートが行えない場合はIKEv1でも接続できます)

仮想ネットワークゲートウェイのパブリックIPアドレスはER605のVPNの設定で必要となります。

以上でAzure側の設定は完了です。

次にVPNの設定を行います。

VPNの設定

ER605の管理画面から[VPN]→[IPSec]を開きます。

[Add]で追加します。

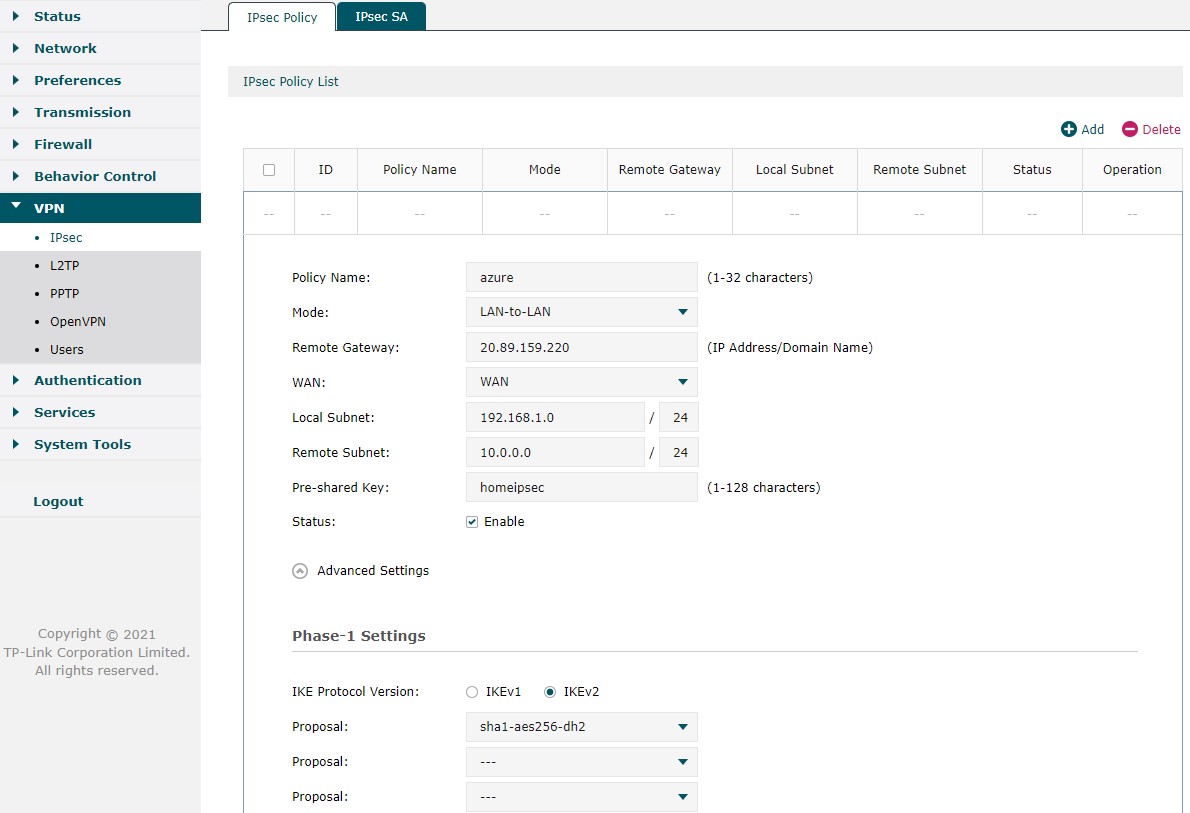

- Policy Name:任意

- Mode:LAN-to-LAN

- Remote Gateway:仮想ネットワークゲートウェイのパブリックIPアドレス(上記で確認したもの)

- WAN:WAN

- Local Subnet:192.168.1.0/24(LAN側のIPアドレス範囲)

- Remote Subnet:10.0.0.0/24(仮想ネットワークに作成したIPアドレス範囲)

- Pre-shared Key:上記で設定した共通キー

- Status:Enable(設定時に有効化)

- Phase-1 Settings

- IKE Protocol Version:IKEv2(ファームウェアが古いと表示されません)

他は設定変更ありません。

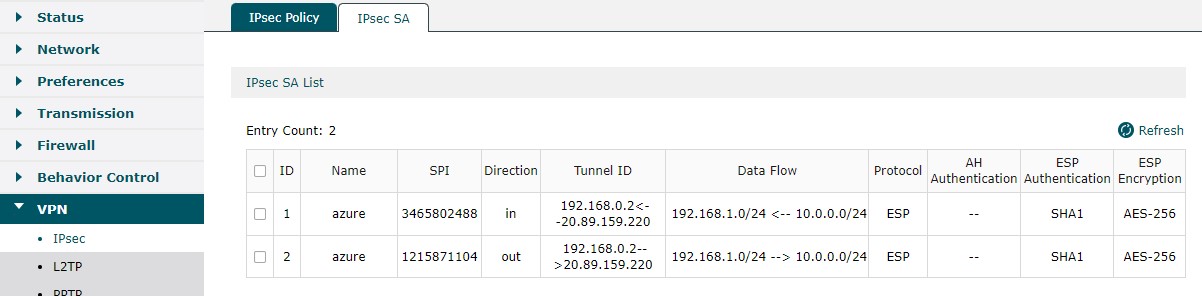

接続はIPSec SAで確認できます。

Azure側でも確認できます。接続後少し時間をおいてから確認します。

以上で家環境からAzureにVPNで接続することが出来ます。

仮想マシンへの接続確認とスループット

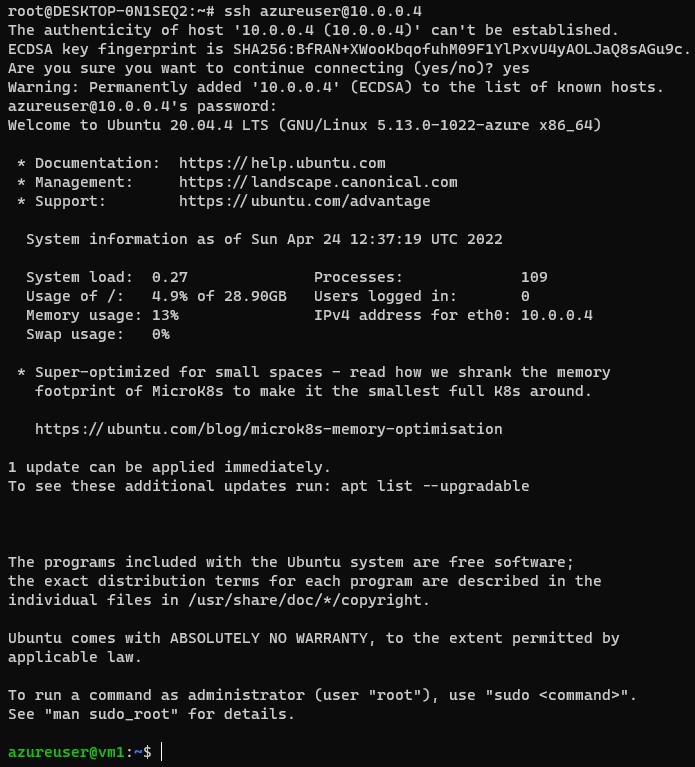

仮想マシンへの接続確認を行い、VPN経由で接続できることを確認します。

Ubuntuの仮想マシンは事前に立ち上げておきます。プライベートIPアドレス:10.0.0.4が振られています。

下記は、WSLからSSHで接続しています。問題なく接続できることが分かります。

次にスループットを確認したいと思います。下記の公式ホームページではIPSec VPNのスループットは41.5Mbpsを記載されています。

スループットを図るためにiperfを利用します。簡単にスループットを測定で来るので便利です。

仮想マシン側、クライアント側(WSL)にインストールします。

$ sudo apt update $ sudo apt install iperf3

測定していきます。

仮想マシン側でiperfを待ち受けます。

$ iperf3 -s ----------------------------------------------------------- Server listening on 5201 -----------------------------------------------------------

クライアント側に測定します。

# iperf3 -c 10.0.0.4 Connecting to host 10.0.0.4, port 5201 [ 4] local 172.19.165.156 port 46584 connected to 10.0.0.4 port 5201 [ ID] Interval Transfer Bandwidth Retr Cwnd [ 4] 0.00-1.00 sec 3.76 MBytes 31.5 Mbits/sec 0 220 KBytes [ 4] 1.00-2.00 sec 3.84 MBytes 32.2 Mbits/sec 0 388 KBytes [ 4] 2.00-3.00 sec 3.78 MBytes 31.7 Mbits/sec 0 557 KBytes [ 4] 3.00-4.00 sec 3.78 MBytes 31.8 Mbits/sec 0 724 KBytes [ 4] 4.00-5.00 sec 3.73 MBytes 31.2 Mbits/sec 0 890 KBytes [ 4] 5.00-6.00 sec 3.78 MBytes 31.8 Mbits/sec 0 1.03 MBytes [ 4] 6.00-7.00 sec 3.73 MBytes 31.2 Mbits/sec 0 1.20 MBytes [ 4] 7.00-8.00 sec 2.72 MBytes 22.8 Mbits/sec 0 1.33 MBytes [ 4] 8.00-9.00 sec 2.07 MBytes 17.4 Mbits/sec 0 1.45 MBytes [ 4] 9.00-10.00 sec 1.60 MBytes 13.4 Mbits/sec 0 1.53 MBytes - - - - - - - - - - - - - - - - - - - - - - - - - [ ID] Interval Transfer Bandwidth Retr [ 4] 0.00-10.00 sec 32.8 MBytes 27.5 Mbits/sec 0 sender [ 4] 0.00-10.00 sec 30.4 MBytes 25.5 Mbits/sec receiver iperf Done

環境に左右されると思いますが、公表値にくらべ極端に悪い数値ではないと思います。十分実用に耐えられる速度だと思います。

まとめ

Azureと家の環境を、格安なルータで1万円でかからずにVPNで接続する方法を紹介しました。安定性、スループットをあまり求めない拠点をIPSecで接続したい場合に利用できると考えています。設定も、簡単で特にハマることもなく設定が行えます。Azureの検証をちょっと行いたい人にも好いと思います。ただし、回線によっては接続できないなど限定的な利用になると思います。しかし非常も財布に優しいので試してみてはいかがでしょうか。